ISMS-Einführung

Der Weg von technisch guten Maßnahmen zu einem Managementsystem mit kontinuierlicher Verbesserung.

Active-Directory Security

Die AD ist der Jackpot für jeden Angreifer. Daher muss jedes Unternehmen effektive Maßnahmen zum Schutz umsetzen.

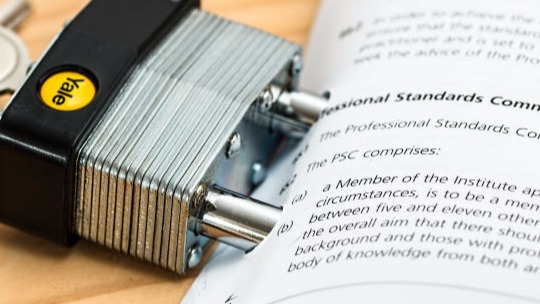

Zertifizierung nach VdS 10000

Zur Bestätigung und laufenden Validierung durch eine externe Stelle ist eine Zertifizierung des ISMS-Systems die erste Wahl.